Propiedades

Buscaremos: Confidentiality, Integrity (Communication not modified), Authentication (Communication between intended parties), Availability (Communication happens in reasonable time).

La mayoria de los ataques en esta parte consisten en la intercepcion de paquetes, es necesario entender de protocolos de red para entender ciertos ataques y problemas.

El primer protocolo que veremos es HTTPS = HTTP over SSL/TLS, siendo TLS = Transport Layer Security y SSL = Secure Sockets Layer.

SSL/TLS

Confidentiality: utiliza cryptografia para encriptar los datos, cada conexion tiene sus propias keys, se negocian al comienzo de cada sesion.

Integrity: Cada mensaje tiene un mac para ver la identidad

Authentication: Se puede identificar a las dos partes con sus claves publicas (normalmente el servidor)

Cipher Suites: define el intercambio de las claves , el cifrado por bloques y el hash a utilizar. Se puede ver en el apartado de seguridad del navegador.

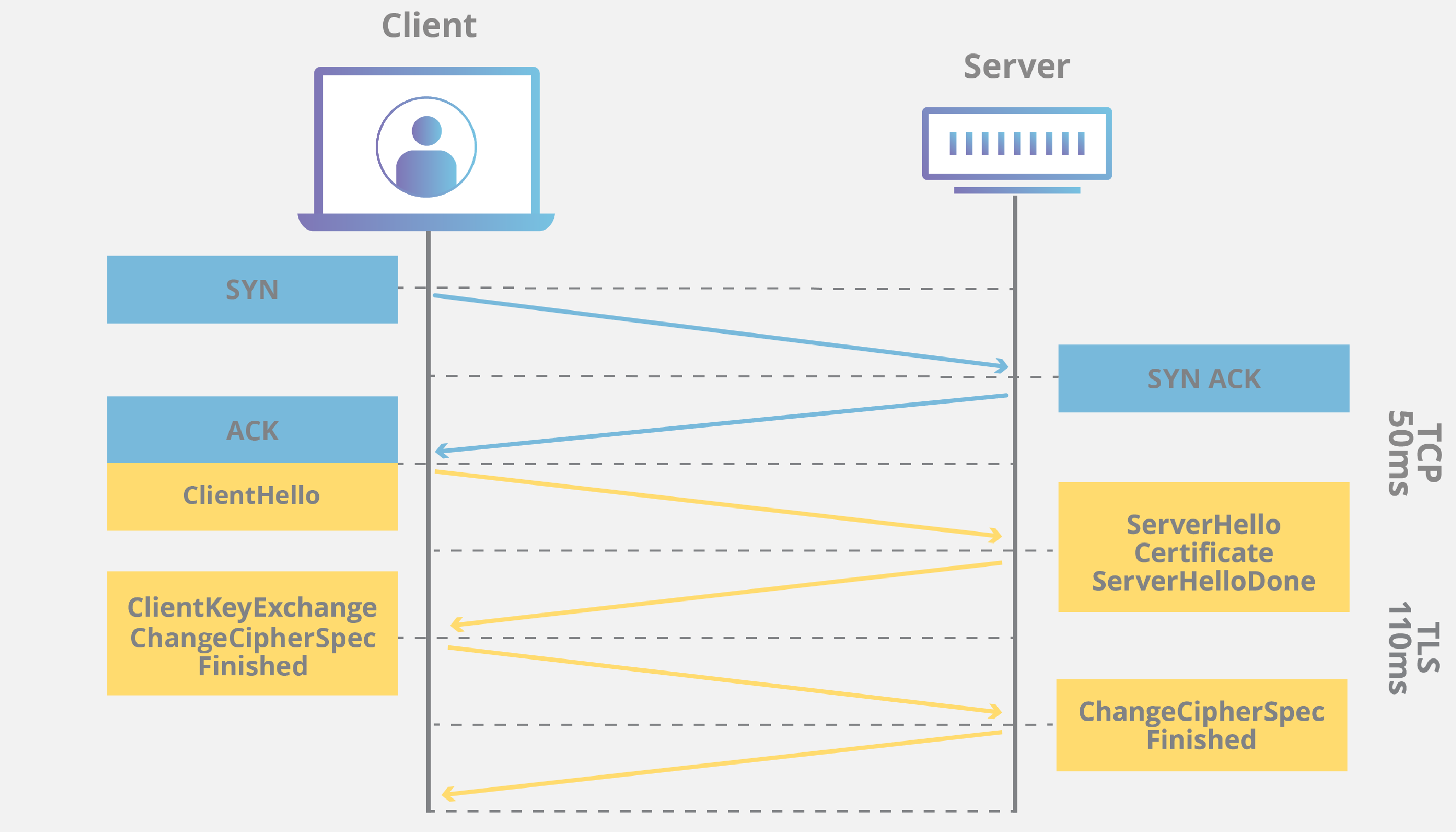

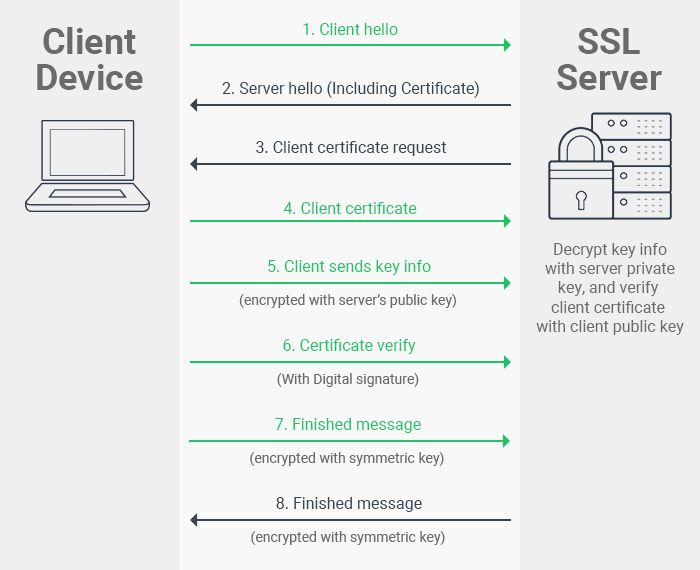

SSL Hanshake Protocol: se intercambian las claves, se autentifican , usan la clave publica, certifican esa clave y por tanto al termina la comunicacion esta cifrada y firmada.

Certificados: Para confirmar las diferentes partes se utilizan certifcados, estos son generado por diferentes entidades que se encargan de su proteccion y reparto. Ademas de la revocacion , hay dos formas de cancelar un certificado - Certificate Revocation Lists (CRL) y Online Certificate Status Protocol (OCSP).

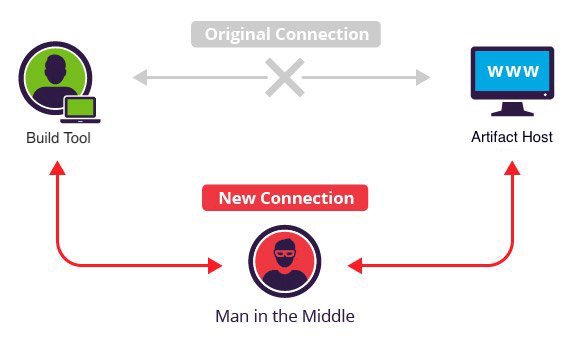

HTTPS Man in the Middle Attack

En este ataque el atacante lo que hace es simular que el es el servidor , cuando el usuario se quiere conectar con la pagina el atacante simula ser la pagina.

Como funciona si hay certificacion y clave publicas ... antes del https habia mucha facilidad para este ataque, con la llegada de los certificados los pasos consisten en que el atacante falsifica el certificado o simplemente usa uno distinto por eso muchas paginas tienen certificados con dominio. La manera de asegurar que es el certificado correcto es en el navegador con el candado ver que efectivamente la entidad que lo suministra es la correcta.

SNI : permite a un servidor presentar multiples certificados para sus diferentes puertos.

SSL Strip Attack [Moxie, 2009]: Muchos usuarios olvidan poner https y ponen http sin pensar que puede ser una copia de la web a la que ellos querian llegar.

No solo eso los propios desarrolladores usan contenido que no es https que hacer que todo el trabajo de certificacion no se seguro. Solution: Strict Transport Security: Usar en todo https

HTTPS and Web Proxies

Las compañias suele usar estos metodos para controlar las conexiones de sus empleados: HTTP tunnel y Man in the Middle interception

Denial of Service DoS

Consiste en atacar la disponibilidad de un sistema. Se consigue mandando trafico sobre la red.

Spoofin

Consiste en la no autenticacion de las dirrecciones IP, el atacante falsifica su origen y pone la del servidor que quiere atacar, entones le llegara una oleada de paquetes (normalmente se busca una llamada que gener mucho trafico). LA solucion para este tipo de ataques es Ingress Filtering, osea filtrado por ip realizado por el ISP (tu distribuidor de internet por asi decirlo).

SYN Flood

Consiste en que la vistima no pueda acceptar mas conexiones, se llena el buffer de SYN de la vistima. La unica solucion son las syn cookies : consiste en una seleccion de numeros para realizar la sincronizacion ISN S = SYN Cookie = t mod 32 || m || s

Backscatter

El atacante selecciona un destino y este obtiene las respues de las victimas.

Reflector Attacks

Send traffic to reflector using Target’s IP as source IP address.Reflector response > Attacker request.

Distributed Denial of Service (DDoS)

La idea es crear un grupo de host para realizar los ataques de forma simultanea. Hay paginas que permiten contratar este tipo de servicios. Se puede realizar con Reflector y aumentar el tamaño del ataque.

DNS DDOS

Se ataca al DNS y no al servidor (el DNS no pude dar la ip del dominio y es imposible acceder sin conocer la ip del dominio)

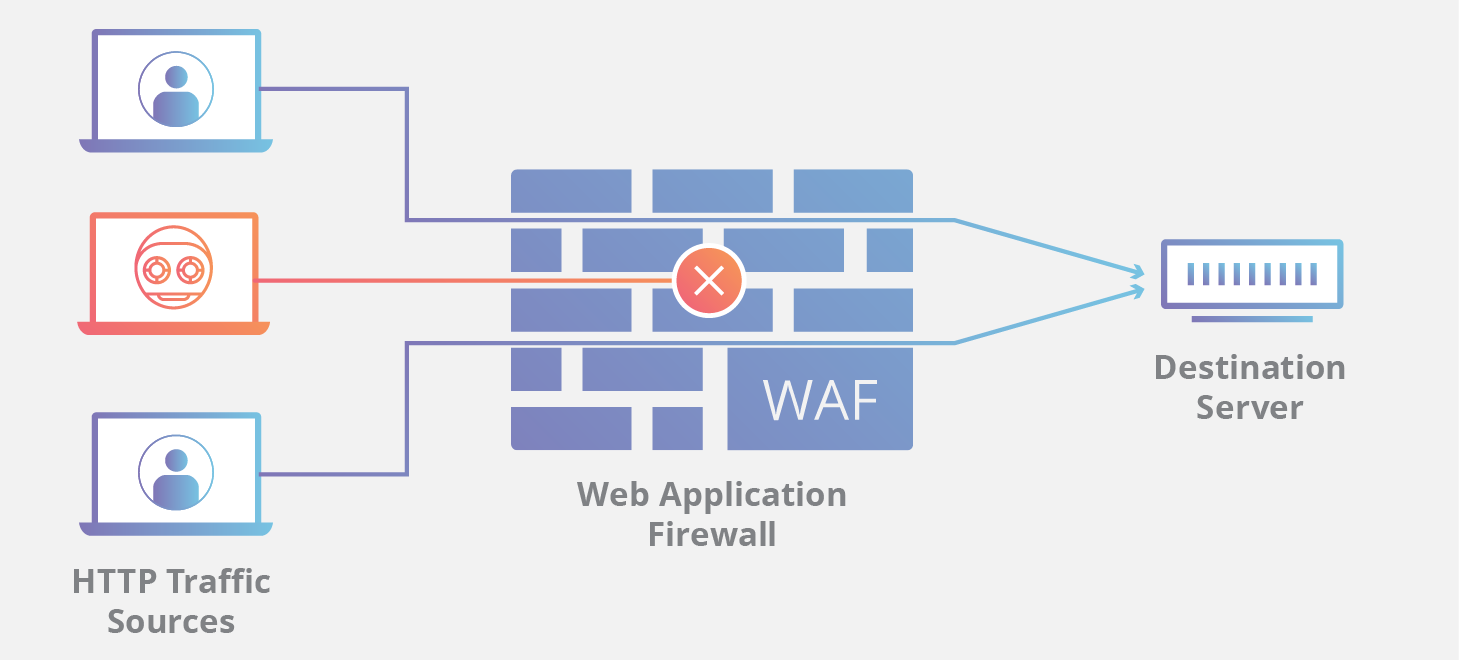

Web Application Firewall (WAF)

Proxys que interceptan el trafico HTTP e impiden este tipo de ataques. Tambie hay otros como los captchas o DDOos Protection Servicies

El soluciones del futuro